近日,瑞星威胁情报平台捕获到一起针对尼泊尔政府的攻击事件,通过对比分析发现,此次事件的攻击者为SideWinder组织。该组织将仿造的总理行程钓鱼邮件发送给尼泊尔政府机构,以此诱导目标点击,从而激活远控后门,达到盗取政府机密信息的目的。

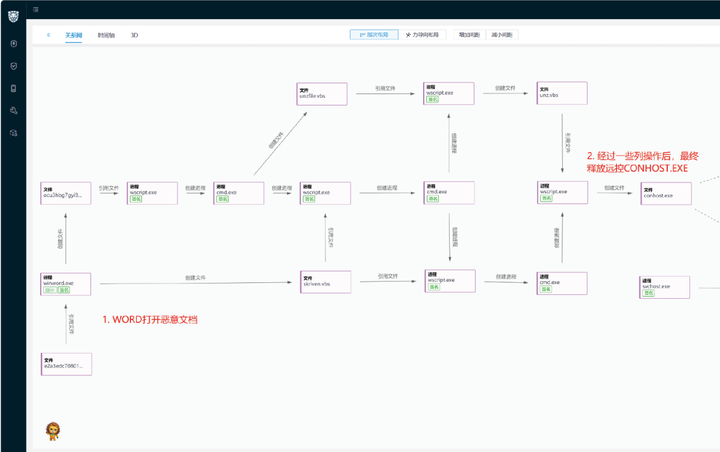

目前,瑞星终端威胁检测与响应系统(EDR)能够可视化地还原此次攻击事件,通过威胁调查功能,让用户从任意节点和关键元素对整个攻击进行追溯和梳理,全方位了解每一步进程,以此来提升防范网络攻击的能力。

图:瑞星EDR还原尼泊尔政府被攻击事件的整个流程

APT组织介绍

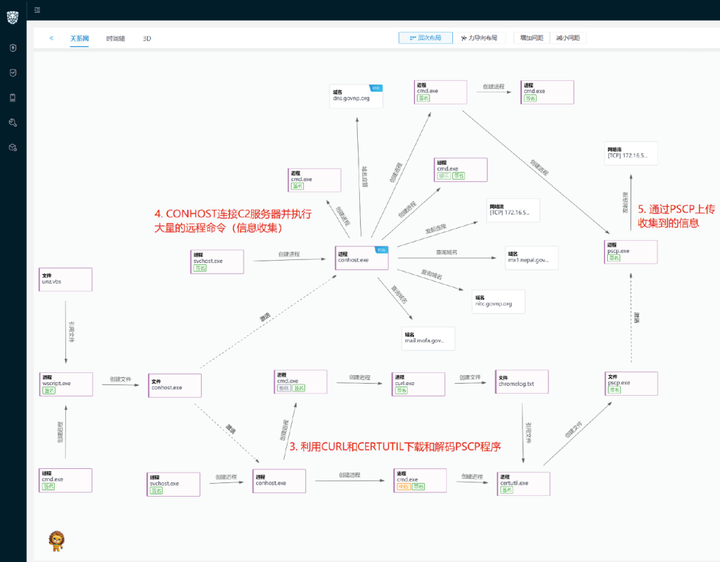

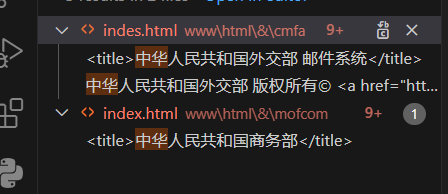

瑞星安全专家介绍,SideWinder是一个至少从2012年就开始进行网络攻击的威胁组织,又被称为响尾蛇、T-APT-04、Rattlesnake和APT-C-17,是现今最活跃的组织之一。该组织主要从事信息窃取和间谍活动,攻击目标集中在中国、巴基斯坦、阿富汗、锡兰、缅甸等国家,涉及行业多为政府部门、国防、医疗和科技公司等。据瑞星监测发现,SideWinder组织就曾仿冒外交部和商务部对国内政府机关发起钓鱼攻击,但并未成功。

图:瑞星监测到SideWinder组织曾对中国发起过APT攻击

攻击方式

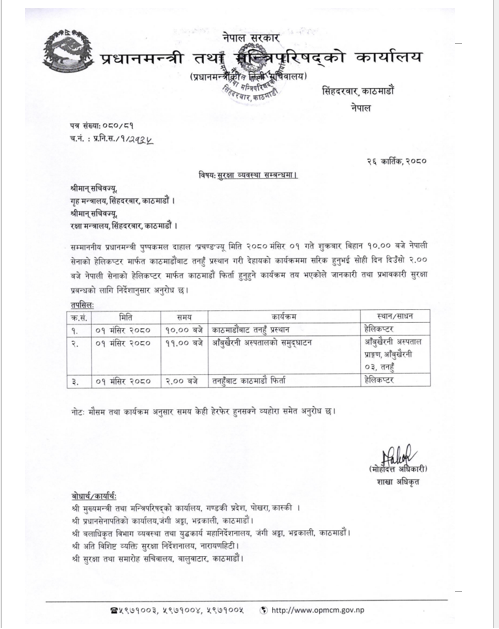

在此次事件中,攻击者将仿造的“尼泊尔总理普什帕·卡迈勒·达哈尔行程信息”通过邮件发送给尼泊尔政府机构,以骗取相关人员的信任。一旦点击邮件附件,就会启动其中的恶意宏代码,而后释放出后门病毒和脚本文件。当后门病毒被脚本启动后,就会通过HTTP协议与服务器进行通信,接收由攻击者发来的指令,对受害者电脑进行远程控制,盗取所有的机密信息与数据。

图:仿造成尼泊尔总理行程信息的诱饵文档

后门病毒的特点

此次攻击者所使用的后门病毒是由Nim语言编写,其优势是增加了安全人员的分析难度,降低了安全软件的检测率,是目前很多攻击组织喜欢的新型开发语言。

防范建议:

瑞星安全专家表示,由于SideWinder组织的主要攻击目标包括我国,因此政府部门和国家重点行业都应提高警惕,谨防钓鱼邮件和远控后门导致的机密信息及数据被盗风险。

1. 不打开可疑文件。

不打开未知来源的可疑的文件和邮件,防止社会工程学和钓鱼攻击。

2. 部署EDR、NDR产品。

利用威胁情报追溯威胁行为轨迹,进行威胁行为分析,定位威胁源和目的,追溯攻击的手段和路径,从源头解决网络威胁,最大范围内发现被攻击的节点,以便更快响应和处理。

3. 安装有效的杀毒软件,拦截查杀恶意文档和恶意程序。

杀毒软件可拦截恶意文档和恶意程序,如果用户不小心下载了恶意文件,杀毒软件可拦截查杀,阻止病毒运行,保护用户的终端安全。

图:瑞星ESM防病毒终端安全防护系统查杀相关病毒

及时修补系统补丁和重要软件的补丁。许多恶意软件经常使用已知的系统漏洞、软件漏洞来进行传播,及时安装补丁将有效减少漏洞攻击带来的影响。