近期,腾讯安全风控平台团队在治理外链安全时发现某协会网站下突增数十万个子域名,且访问这些子域名均会跳转到付费色情网站;某省司法厅网站也存在类似情形,点击其主站下方链接将会跳转到色情网站。经过分析发现,这些网站存在子域名接管漏洞和上传漏洞,被黑产发现并利用,而存在类似问题的企业政府网站达到数千家。

子域名接管与文件上传漏洞利用堪称“黑产跳板”,其存在一些典型特征,下文将结合案例具体分析:

案例一:DNS通配符“引爆”60万色情子域名

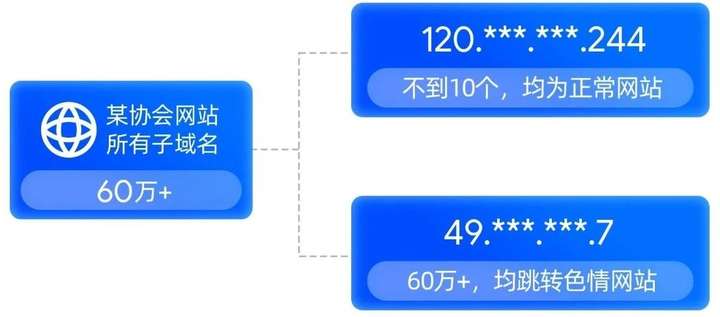

近期,某协会网站流量突然异常起来,访问量暴增数万倍,子域名数量更是达到惊人的60多万。如图1.1所示,经过分析发现,虽然主站访问正常,但是其子域名均会跳转到需要付费观看的色情网站。

图1.1 出现异常告警的某协会网站除少数属于正常流量外,其他均跳转到色情网站

如图1.2所示,经过对该协会解析的DNS记录分析发现,该域名下所有子域名解析的IP一共有两个,其中120.***.***.244 下解析的子域数量只有不到10个,均为正常网站,另一个49.***.***.7解析的子域数量高达60多万,均为色情网站,并且这些子域名有着很强的特征,一看就是随机生成的。

图1.2 某协会网站下子域名解析的IP地址统计

案例二:图片文件隐藏的"特洛伊木马"攻击

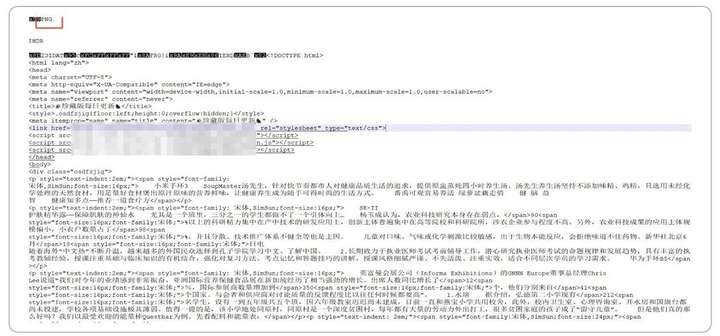

在访问某浏览器网站下的图片链接时,莫名其妙打开了一个色情网站;通过wget命令把这个图片下了过来,发现整体大小只有17.6KB,像素为10×10,浏览时没啥有效信息,如图1.3所示。当用户点击看似无害的10×10像素“图片”时,实际已触发隐藏在文件尾部的JS炸弹:这个图片原来只有文件头是图像,后面嵌入了一整个网页信息,访问时触发JS控制,重写页面展示恶意内容,如图1.4所示。

图 1.3 图像没有啥有效信息

图 1.4 只有文件头是图像相关的,后面嵌入了整个网页

案例三:假冒图片文件植入“特洛伊木马”攻击

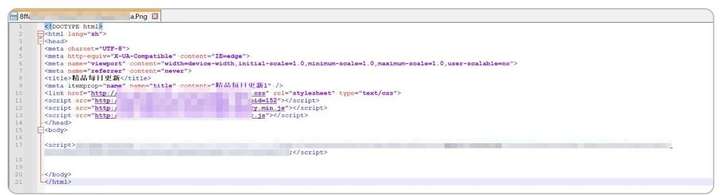

在访问某知名牛奶公司网站下的图片链接时,也跳转到了一个色情网站;通过wget命令把这个图片下载下来,发现只有文件后缀是图片,实际内容是一个网页信息,访问时会触发JS控制,重写页面展示恶意内容,如图1.5所示。

图 1.5 只有文件后缀是图片后缀,实际内容是网页

案例四:空白页面的JS重定向陷阱

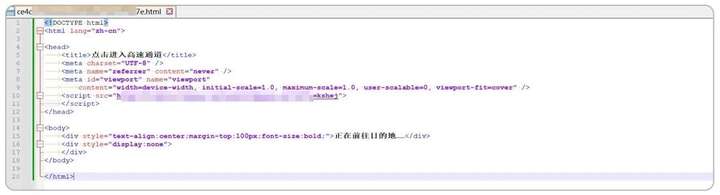

在访问某省司法厅下的链接时,也跳转到了一个色情网站;通过观察该链接的源代码,发现该源代码非常简洁,几乎是一个空白页面,但访问时会触发JS控制,重定向到另外一个色情网站,如图1.6所示。

图1.6 链接内容几乎空白,通过JS控制页面实际内容

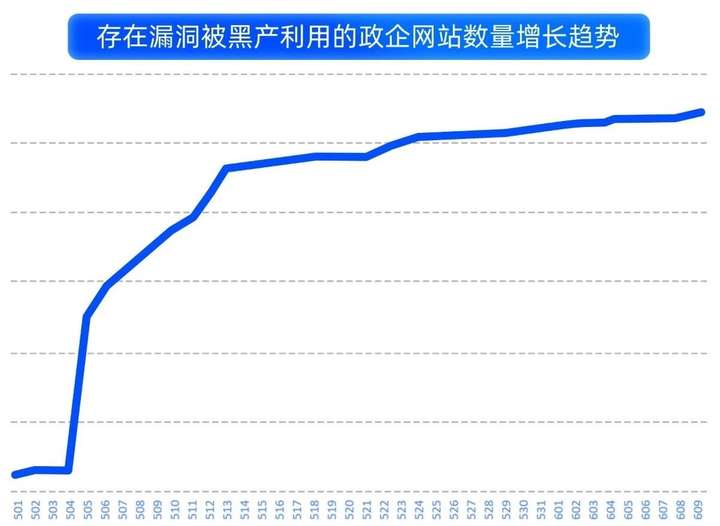

通过对上述四个案例展开深入分析,可总结出如下漏洞趋势:案例一中的网站存在子域名接管漏洞,案例二至四的网站存在文件上传漏洞,这些漏洞被黑灰产发现并利用,网站也间接地成为了黑产帮凶。如图1.7所示,截至6月5日已经有超过1千家企业、政府网站存在漏洞而被黑产利用。

图1.7 因存在漏洞被黑产利用的企业政府网站数量增长趋势

被遗忘的DNS记录

如何沦为黑产温床?

子域接管是指注册一个新的域名以获取对另外一个域名控制权。这个过程最常见的场景如下:

域名使用CNAME记录指向另外一个域名,例如,sub.test_a.com CNAME test_b.com。

在某一时间,test_b.com因过期使得任何人都可以注册。

由于test_a.com的CNAME记录并没有清除,因此注册test_b.com的人可以完全控制sub.test_a.com。

CNAME记录接管是当前外链安全中最常见的一种子域接管漏洞,尤其是通过DNS通配符生成的子域接管尤其严重。DNS通配符记录使得未明确指定的子域名都指向一个通用地址,这个地址可以是一个IP地址,也可能是一个CNAME记录。例如案例一分析就是DNS通配符所引发的,具体过程如图2.1所示,包含以下3个阶段。

图2.1 子域名接管漏洞出现的几个阶段

早期,该协会网站曾经部署在IP49.***.***.7上面,并配置了通用的DNS解析记录*.***da.cn指向IP49.***.***.7。

其后,该协会把网站迁移到了IP120.***.***.244,但忘记删除历史的DNS解析记录(*.***da.cn指向IP49.***.***.7)。这样就导致除了该协会网站预设的子域名外,其余的子域名都会解析到49.***.***.7这个IP下面。

黑产在发现这个问题之后,发现49.***.***.7是某云平台的IP,还没有被占用,于是将该IP注册,并在上面搭建了大量的色情页面。黑产通过各种渠道大肆传播可以解析到49.***.***.7的子域名。这导致该协会域名下资源访问热度和子域名数量出现爆炸性增长。

除了CNAME子域接管漏洞外,还有NS子域名接管漏洞和MX子域名劫持,这里不做详细阐述。子域接管漏洞所导致的后果十分严重,黑灰产可以利用子域接管经正规域名访问钓鱼网站、违规收集个人信息,损害正规域名的品牌信誉。

腾讯安全已经发现超过千家企业网站存在子域接管漏洞,并且被黑灰产利用,生成了超过千万的虚假红包的子域名。这类黑产,通常以“海底捞新店开业”“海底捞上市”“海底捞粉丝回馈”等名义,传播一些虚假红包链接,要求用户转发和分享后才可以提现,如图2.2所示。但实际上,这是一种典型的骗局,黑产的目的是诱导用户转发获取流量以及个人信息,引导用户关注黑灰产控制的公众号资源,再利用这些资源传播色情和诈骗内容,诱导用户充值,以此来非法牟利。

图2.2 通过子域名接管漏洞大量传播仿冒海底捞虚假红包

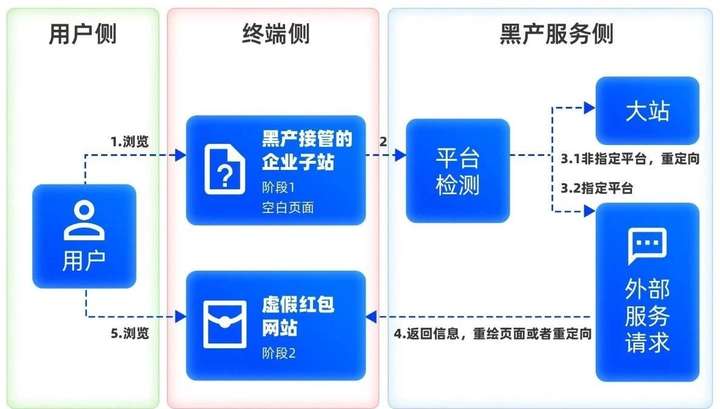

如图2.3所示,通过子域接管漏洞传播虚假红包背后的黑灰产作恶流程主要包含以下几个步骤。

图2.3 通过子域接管漏洞传播虚假红包背后的黑灰产作恶流程

用户浏览黑产通过子域名接管漏洞接管的企业子域名下面的某个页面,这个页面实际上是一个空白页面,只执行特定的JS。

这个特定的JS首先会执行平台检测,如果非指定平台,则会重定向到一些知名的大站。如果是在指定平台上访问的话,则执行下一步。

特定的JS会向黑产搭建的服务器后台发起请求,获取虚假红包页面。

在接收到黑产后台返回的响应内容后,JS会清空当前页面,根据返回的信息重绘当前页面,或者重定向到另外一个页面。

用户现在看到的就是虚假红包页面,会根据页面的相关指引进行后续分享、关注某些公众号资源或者在网站上登记相关个人信息。

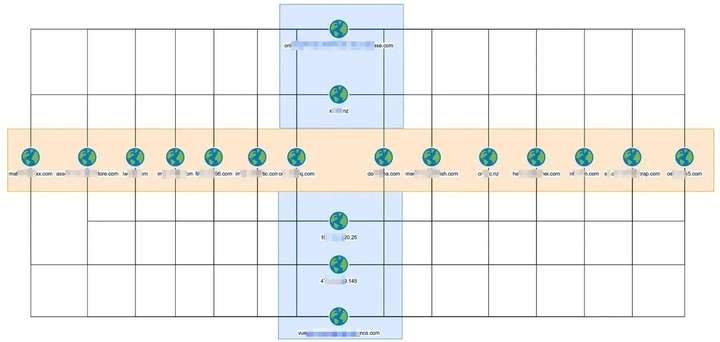

同时,通过网址关系链技术,我们发现这些仿冒海底捞红包的子域名最后指向的资源,存在高度的聚集性,呈现明显的团伙性质,如图2.4所示,橙色部分为用户浏览传播的仿冒海底捞虚假红包的子域名,蓝色部分为重定向或者黑产后台服务相关的子域名。通过对蓝色部分的持续监控,我们就可以不断获取黑产新投入的仿冒海底捞虚假红包的子域名。

图2.4 通过子域接管漏洞传播虚假红包团伙分析

子域名安全防护“六步法”

为了预防子域名接管漏洞的发生,可以采用以下综合措施:

定期审查子域名与DNS记录。可以使用工具定期扫描所有子域名,建立完整的资产清单。并及时删除不再使用的子域名或更新其DNS记录,避免指向失效的第三方服务。

强化DNS配置。通过DNS安全扩展防止DNS劫持,确保解析结果的真实性和完整性。此外也可以应用最小权限言责,避免过度授权。

监控与自动化防护。实时监控DNS记录变更,设置告警机制。此外还可以应用对应工具定期检测漏洞。

第三方服务管理。验证第三方服务的所有权,即便服务停用,在第三方平台保留占位页面或保留资源所有权。

安全策略与培训。为所有的子域名强制HTTPS、HSTS和内容安全策略。并增强管理员和开发人员的风险意识。

应急响应。明确安全事件的处置步骤,定期备份DNS区域文件,确保可快速回滚至安全状态。

文件校验不全

政企官网成了黑产“马甲”

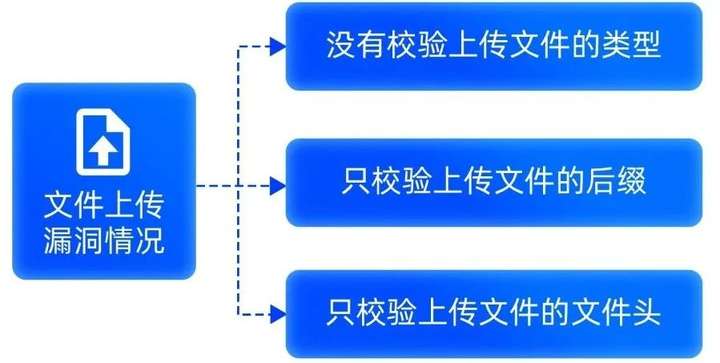

案例二至四就是典型的上传漏洞引起的问题,如图3.1所示,文件上传漏洞被利用的情况大致可以分为以下几种:

文件上传接口没有校验上传文件的类型,在这种情况下,本来只应该接收图片格式的文件上传接口,被用户上传了HTML文件。

文件上传接口只校验上传文件的后缀,在这种情况下,本来只应该接收图片格式的文件上传接口,被用户上传了HTML文件,但只是后缀改成了PNG。

文件上传接口只校验上传文件的文件头,在这种情况下,用户可以只调整文件头和后缀,文件头后的实际内容为HTML内容。

图3.1 文件上传漏洞的几种情况

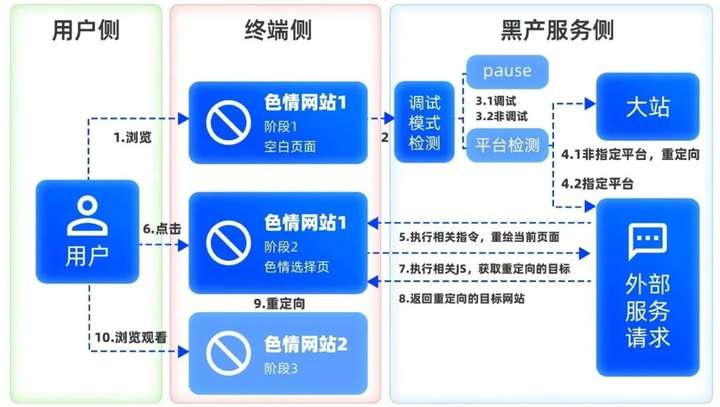

如图3.2所示,黑产通过文件上传漏洞作恶的基本流程如包括以下几个步骤:

图3.2 黑产利用文件上传漏洞上传恶意HTML作恶的流程

用户浏览黑产通过文件上传漏洞上传的引流页面,这个页面实际上是一个空白页面,只执行特定的JS。

特定的JS首先执行调试模式检测,如果是调试模式,则终端整个流程。非调试模式,则执行下一步。

特定的JS执行平台检测,如果不在指定平台范围内,则会重定向到一些知名的大站。如果是指定平台,则执行下一步。

JS向黑产的后台发起请求。

黑产后台处理请求,并返回需要重绘的页面,由JS完成页面重绘。

用户点击重绘页面中的按钮,再次向黑产后台发起新的请求。

黑产后台处理相关的请求,计算得到重定向的目标网站。

黑产后台返回重定向的目标网站。

用户终端重定向到目标网站。

用户继续观看目标网站上的恶意内容,进行分享观看及购买等相关操作。

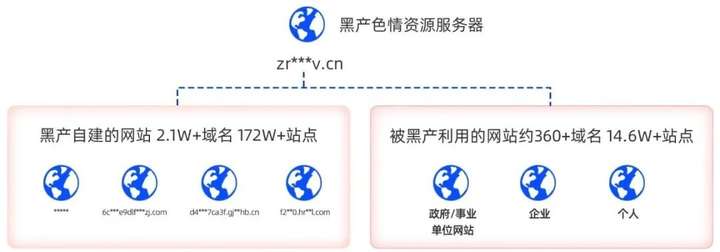

经过上述作恶流程分析,我们发现很多色情网站可能有统一的后台。通过网址关系链技术,我们发现,一周内发现具有上述作恶特征的站点达到186万个,涉及超过2.1万个域名。其中除了黑产自建的网站之外,黑产也会应用一些企业网站的文件上传漏洞来传播恶意内容,本次发现超过360个政企网站和少数个人网站存在文件上传漏洞且被黑产利用,如图3.3所示,由于涉及很多正规网站,这对我们的打击策略有了更高的要求。

图 3.3 文件上传漏洞背后黑灰产团伙分析

文件上传漏洞

“四重防护盾”构建

预防文件上传漏洞可以从文件校验、存储安全、服务器配置和监控审计等多方面入手。

文件校验:白名单校验,仅允许特定扩展名,避免黑名单方式,但这种容易被绕过;MIME类型校验,检查Content-Type,防止伪造文件类型;文件内容检查,通过文件头验证真实格式;文件大小限制,如限制在2MB以内。

存储安全:随机重命名,生成随机文件名,避免路径预测或覆盖;非Web目录存储,上传文件保存到不可以直接访问的目录;禁用执行权限,通过服务器配置禁止上传目录解析脚本。

服务器配置:独立文件服务器,使用单独域名/CDN分发文件,利用同源策略限制攻击;禁用危险函数,如PHP的system、exec等;HTTPS传输,防止上传过程被篡改。

监控与审计:病毒扫描,使用工具扫描上传文件;日志记录,记录所有上传操作,方便追踪异常行为;定期检查,审计上传内容和服务器日志。

当前,腾讯安全团队已在腾讯系产品上针对存在发现的仿冒海底捞虚假红包和支付类色情的外链进行了处理,但是黑产的作恶收到和方法一直处于快速的变化中。腾讯安全建议所有用户不要访问风险外链,避免上当受骗,同时也建议网站管理员根据漏洞防范方法做好网站的安全管理工作,避免网站被黑灰产利用。